Evaluación y Pruebas de Seguridad en IoT

- Obtener enlace

- X

- Correo electrónico

- Otras aplicaciones

1. Penetration Testing en IoT

Las pruebas de penetración en IoT se centran en identificar vulnerabilidades dentro de los dispositivos, la red y las aplicaciones que los controlan. Dado que los dispositivos IoT suelen tener limitaciones en recursos como procesamiento y almacenamiento, las herramientas y metodologías de pentesting deben adaptarse a estas restricciones.

- Shodan: Imagina que eres un pentester que desea evaluar dispositivos IoT expuestos en Internet. Utilizas Shodan para buscar cámaras de seguridad, impresoras conectadas o sistemas de climatización vulnerables mediante búsquedas como

port:554, que muestran cámaras RTSP, oport:80, para interfaces web sin protección de routers o sistemas de domótica.

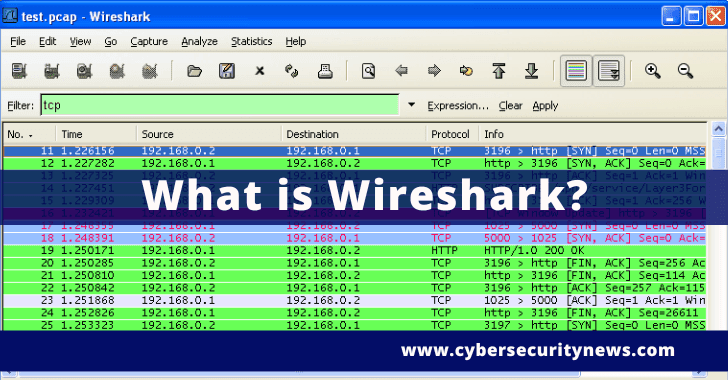

Wireshark: Para el análisis de tráfico de red, capturando y evaluando paquetes que pasan por los dispositivos IoT.

Wireshark: Un ejemplo de uso sería capturar el tráfico de un dispositivo IoT conectado a tu red, como un termostato inteligente. Al analizar el tráfico, podrías identificar si los datos se transmiten sin cifrado, revelando información sensible como credenciales de inicio de sesión.

Firmalyzer: Supongamos que logras obtener el firmware de un dispositivo IoT, como una bombilla inteligente. Utilizas Firmalyzer para analizar el código en busca de puertas traseras (backdoors) o credenciales codificadas (hardcoded) que un atacante podría explotar.

OWASP IoT Testing Guide: Ofrece metodologías y guías para realizar pruebas de seguridad específicas para dispositivos IoT.

OWASP IoT Testing Guide: Puedes seguir esta guía para realizar pruebas en dispositivos IoT como cámaras IP. El paso inicial sería revisar el firmware y su configuración, para luego pasar a pruebas como la manipulación de las APIs del dispositivo, vulnerabilidades en el servicio web integrado o ataques de inyección SQL.

- Hardware hacking: Un ejemplo práctico podría ser conectar un dispositivo de depuración, como una placa Raspberry Pi, a los puertos de depuración JTAG o UART de un dispositivo IoT para extraer información sensible o manipular su comportamiento.

2. Monitoreo y Respuesta a Incidentes

En los entornos IoT, el monitoreo y la respuesta a incidentes son clave, pero la gran cantidad de dispositivos y la diversidad de fabricantes crean desafíos únicos.

SIEM adaptado para IoT: Un SIEM (Security Information and Event Management) se puede adaptar para integrar fuentes de datos de dispositivos IoT, lo que permite centralizar el monitoreo de eventos de seguridad.

Sistemas de detección de intrusos (IDS) para IoT: Los IDS tradicionales pueden no ser suficientes para entornos IoT debido a la gran cantidad de tráfico y la diversidad de protocolos. Algunas opciones específicas para IoT son:

3. Simulación de Amenazas

La simulación de amenazas es una estrategia crucial para anticiparse a posibles ataques. En este contexto, se ejecutan ejercicios que ayudan a identificar puntos débiles en la infraestructura IoT.

Ejercicios de simulación: Se pueden llevar a cabo ejercicios como red team vs blue team, donde un equipo intenta comprometer dispositivos IoT mientras el otro trata de defenderlos. También se puede recurrir a plataformas como Cymulate o AttackIQ para simular ataques en un entorno controlado.

Pruebas de ataque a nivel de red y dispositivo: La simulación puede incluir ataques de denegación de servicio (DoS) específicos para dispositivos IoT, exploits de firmware, o ataques a las comunicaciones (por ejemplo, comprometer un protocolo de comunicación como MQTT).

Ataques de Denegación de Servicio (DoS) específicos para dispositivos IoT

- Características: Estos ataques buscan saturar o sobrecargar un dispositivo IoT para que deje de responder a las solicitudes legítimas.

- Impacto: Pueden causar interrupciones significativas en servicios críticos, como sistemas de control industrial o redes domésticas inteligentes.

- Ejemplos: Flujos masivos de paquetes, explotación de vulnerabilidades en protocolos, o envío de comandos mal formados.

Exploits de firmware

- Características: Se aprovechan de vulnerabilidades en el software integrado en los dispositivos IoT.

- Impacto: Pueden permitir a los atacantes tomar el control completo del dispositivo, acceder a datos sensibles o utilizar el dispositivo como parte de un botnet.

- Ejemplos: Desbordamientos de búfer, inyecciones de código, o vulnerabilidades en las interfaces de gestión.

Ataques a las comunicaciones

- Características: Se dirigen a los protocolos de comunicación utilizados por los dispositivos IoT.

- Impacto: Pueden permitir a los atacados interceptar, modificar o falsificar el tráfico, lo que puede llevar a la pérdida de datos, el control no autorizado de dispositivos o la ejecución de código malicioso.

- Ejemplos: Ataques Man-in-the-Middle, inyección de comandos, o explotación de vulnerabilidades en protocolos como MQTT.

- Obtener enlace

- X

- Correo electrónico

- Otras aplicaciones

Comentarios

Publicar un comentario